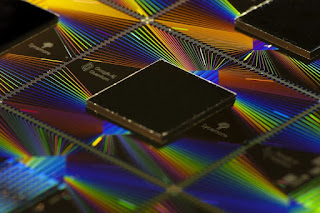

Sycamore, computer quantistico di Google, è riuscito a mostrare realmente le potenzialità di questa nuova tecnologia rispetto ai computer “tradizionali”.

Questo computer sfrutta un processore da 54 qubit.

Secondo quanto riportato, le prestazioni in determinati campi sarebbero di gran lunga superiori all’attuale tecnologia.

I calcoli menzionati nell’esempio pratico sarebbero stati svolti in 10 mila anni dal supercomputer più potente al mondo, con Sycamore il tempo è stato di 200 secondi (meno di 5 minuti).

IBM, che possiede il supercomputer (Summit), ha però dichiarato che 10 mila anni sono una cifra pessimistica.

Si tratterebbe “solamente” di 2,5 giorni.

Il processore Sycamore prevede una griglia bidimensionale in cui ogni qubit è collegato ad altri quattro qubit. Questo permette quindi di far interagire i vari stati di qubit lavorando quindi in maniera completamente diversa rispetto a un processore tradizionale.

Per programmare un algoritmo su un computer quantistico bisognerebbe scegliere le porte (gate) da utilizzare. Dato che ogni porta ha una probabilità intrinseca di errore questo limiterebbe la scelta a un migliaio di porte. La sequenza di porte (casuali o meno) è la base della computazione quantistica.

Ed è proprio la casualità che separa le prestazioni di un computer tradizionale da un computer quantistico. Se nel secondo si genera una stringa di bit (con una probabilità verso alcune combinazioni piuttosto che altre) per il primo, riuscire a calcolare quale stringa sia più probabile rispetto a un’altra (dovuta all’interferenza quantistica) è un compito che necessità di grande potenza di calcolo. E più diventano lunghe le stringhe e più aumenta il numero di cicli dei gate più si complicano le operazioni.

In seguito, sono stati presi circuiti fissi casuali eseguiti a 53 qubit ma aumentando il numero di cicli. Oltre un certo limite la simulazione classica è diventata impossibile superando così la complessità sostenibile da un supercomputer tradizionale.

Augusto Smerzi (Istituto Nazionale di Ottica del Consiglio Nazionale delle Ricerche) ha ribadito: “E’ un passo significativo verso la cosiddetta supremazia quantistica, ossia della capacità di questi computer di svolgere un compito che a un computer tradizionale richiederebbe un tempo lunghissimo, che può anche andare oltre l’età conosciuta dell’universo”

Google ha ottimizzato il suo processore per fare in modo che i risultati siano ripetibili e affidabili anche quando si utilizzano un gran numero di porte in contemporanea. In futuro inoltre verrà applicata anche la correzione quantistica degli errori permettendo di incrementare ancora le prestazioni complessive del computer quantistico.

Uno dei grandi obiettivi sarà quello di ridurre al minimo la ricorrenza degli errori.

Per approfondire:

Arriva Il Primo Computer Quantistico Commerciale: IBM Q System One

Cos’è La Crittografia Quantistica? Come Funziona, Sicurezza e Modello 4D

Invertita La Direzione Del Tempo Grazie Ad Un Computer Quantistico