Estratto dalla relazione di Daniele Rigitano tenutasi al 10° Cyber Crime Conference 2019

Siamo circondati da vulnerabilità. È un dato di fatto.

Malgrado questa sia un’asserzione forte, dovrebbe essere vista come una presa di coscienza, piuttosto che come qualcosa di negativo.

Per avvalorare quanto detto, invito il lettore a riflettere sui seguenti punti:

- Quale versione del SO è equipaggiata sul proprio dispositivo mobile?

- Si ha contezza delle patch di sicurezza installate?

- L’utente aggiorna abitualmente il SO del proprio PC?

- L’utente cifra abitualmente la partizione dati del proprio PC?

- L’utente aggiorna costantemente le applicazioni che installa?

La trattazione relativa a tali domande sarà ripresa nel corpo dell’articolo.

Cyber security

Nell’ultima decade vi è stata un’accelerazione nel comprendere il concetto di “sicurezza”. Infatti nel recente passato i dirigenti aziendali con il termine “sicurezza” hanno sempre inteso la sicurezza fisica dei locali, oppure la normativa relativa alla sicurezza sul lavoro.

Fortunatamente gli americani hanno forgiato il termine CYBERSECURITY, che ha permesso all’esperto di essere compreso riguardo al nuovo contesto cyber.

Si sono quindi sviluppati nel contempo tutta una serie di prodotti specifici, volti ad aumentare il livello di sicurezza delle infrastrutture IT.

Tuttavia, la sicurezza TOTALE non esiste.

Il famosissimo hacker statunitense Kevin Mitnick ci conferma in un suo libro che:

[…] L’unico computer sicuro è un computer spento; tuttavia un abile ingegnere sociale troverà sempre qualche persona disponibile che glielo accende! […]”.

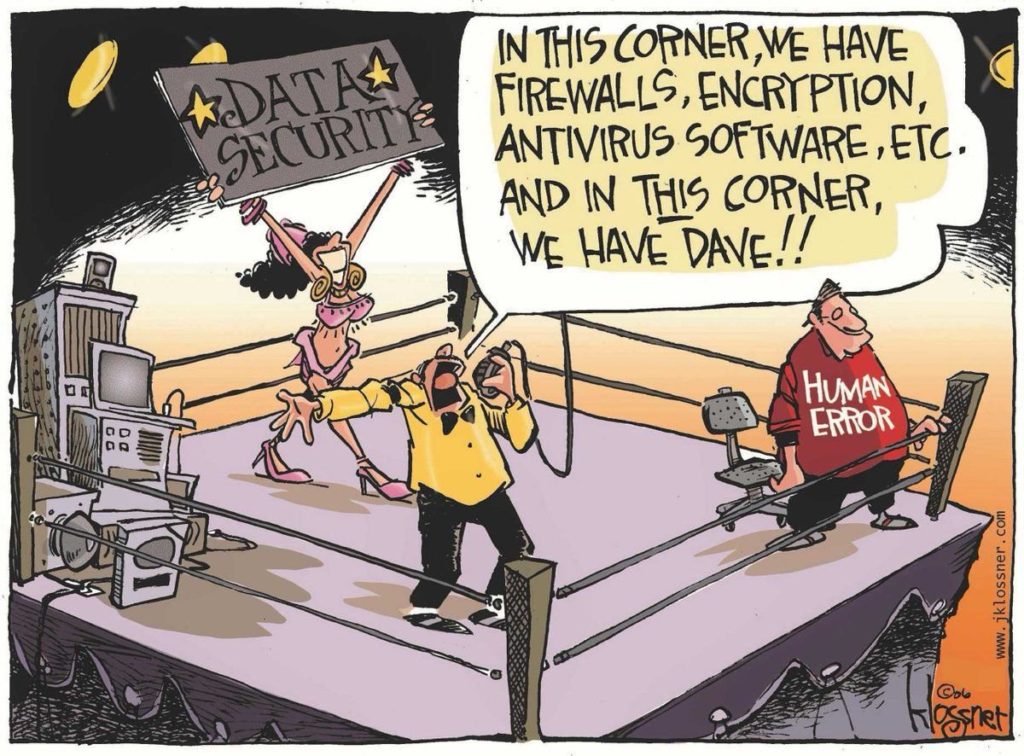

Deduciamo da tale affermazione che è possibile far tendere la PROBABILITÀ di accadimento di un evento malevolo più vicina allo zero possibile; ma rimarrà sempre la componente umana l’ultimo baluardo di difesa dei sistemi IT di una qualsiasi organizzazione.

Un utente inesperto potrebbe essere quindi un serio problema per la sicurezza di un’organizzazione.

Vulnerabilità

Ma cosa sono le vulnerabilità? Sostanzialmente sono errori o di progettazione o di scrittura del codice, che permettono ad un attaccante di essere sfruttate per accedere in maniera non autorizzata ad un dispositivo.

Dalle più classiche:

- SO;

- smartphone;

- applicazioni;

a quelle che richiedono maggior impegno da parte dell’attaccante:

- ingegneria sociale;

- fakelogin;

infine, quelle più gravi che compromettono infrastrutture o intere organizzazioni:

- cytrix, 6 TB di esfiltrazione;

- centrali nucleari, malware Triton à verso macchinari della francese Schneider Electric;

- reti mobili 4G/5G.

Saranno dunque mostrate una carrellata di vulnerabilità partendo da quelle che riguardano da lontano un utente finale, fino ad interessarlo direttamente.

Cytrix – 6 Tb di Esfiltrazione

Cytrix è il colosso della virtualizzazione per eccellenza (SaaS, IaaS, PaaS, HaaS) con clienti sparsi in tutto il globo. I benefici di implementazioni di questo tipo sono evidenti:

- manutenzione gestita da altri;

- infrastruttura logistica gestita da altri;

- obsolescenza gestita da altri (flessibilità e scalabilità);

- sicurezza gestita da altri.

Appunto: la sicurezza. Questa debacle non ha pubblicizzato in maniera ottimale una società come Cytrix! Inoltre è da aggiungere che tutto questo “CLOUDIFY” ha un po’ stancato: di fatto, molte società soprattutto americane stanno tornando all’ “on-premise”, cercando di riportare entro i confini aziendali il proprio know-how.

Password Sprayng

La metodologia di attacco iniziale, utilizzata per impersonificare un dipendente della società e proseguire l’infiltrazione, è denominata “password spraying”, una variante del comune attacco a forza bruta.

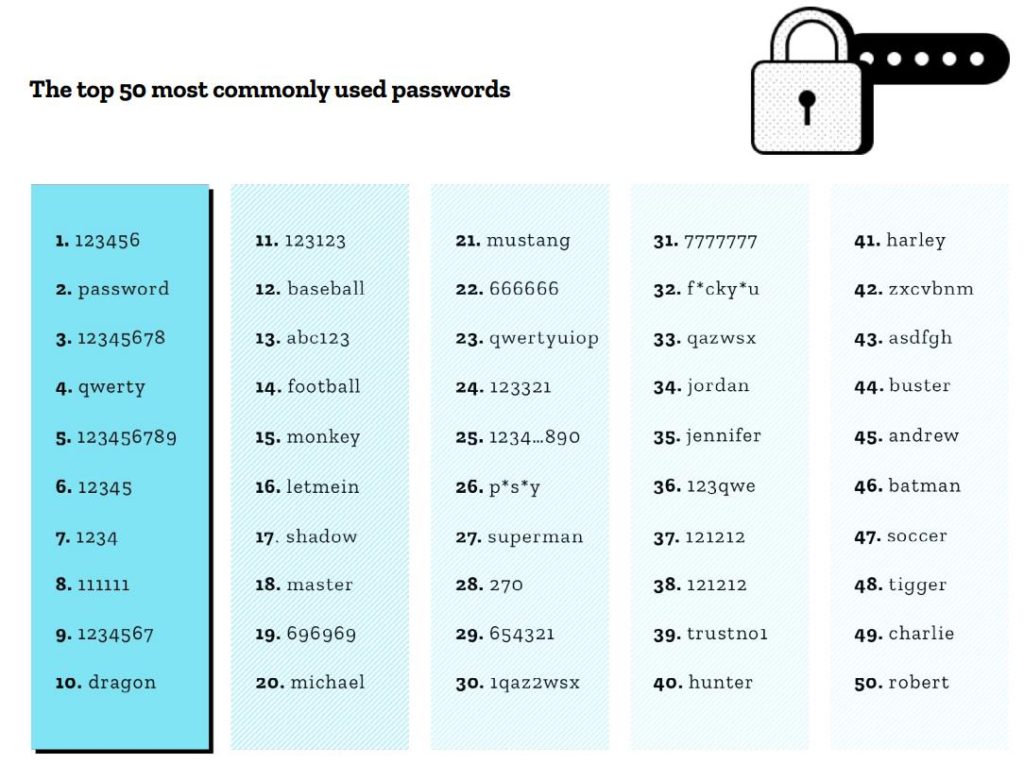

Secondo l’INTERNET HEALTH REPORT 2018, le password + comuni rappresentano l’1,6% del totale.

Vuol dire che su 100 persone, circa una ha quasi sicuramente utilizzato una delle password in figura.

In base a questa statistica, analizzando la struttura che si intende attaccare, studiando la naming convention relativa agli utenti, è possibile ricostruire un dizionario dei dipendenti. Ciclando quindi sul nome utente, utilizzando progressivamente le password comuni, è possibile evitare il ban per reiterati errori di inserimento password.

Ad attacco ultimato, impersonato un dipendente, è bastata un po’ di ingegneria sociale e di analisi del contesto per riuscire ad ottenere dati sensibili.

Quello che ci chiediamo è: “Ma da qualche parte un allarmino non sarebbe dovuto scattare…?”

Continua a leggere…

Scarica gratuitamente gli atti del 10° Cyber Crime Conference 2019

L’articolo Vulnerabilità a 360° – Casi reali e l’importanza dell’analisi del rischio proviene da ICT Security Magazine.